Project Charter không chỉ cung cấp thông tin căn bản cho nhóm dự án mà còn là cơ sở để nhận biết, đánh giá và theo dõi tiến độ trong suốt quá trình thực hiện. Vậy Project Charter là gì? Cùng Wiki Lanit tìm hiểu về tầm quan trọng của Project Charter trong bài viết dưới đây nhé!

Project Charter là gì?

Project Charter là một văn bản chính thức đánh dấu sự khởi đầu của dự án, cung cấp tổng quan về mục tiêu, phạm vi, trách nhiệm và quyền hạn của dự án. Được tạo ra để đạt sự chấp thuận từ các bên liên quan và ủy quyền cho giám đốc dự án để lãnh đạo, quản lý, và kiểm soát dự án.

Project Charter thường được xây dựng bởi sự hợp tác giữa nhà tài trợ, giám đốc dự án và đơn vị khởi xướng dự án. Trong quá trình soạn thảo, những người này cùng cung cấp thông tin chi tiết về mục tiêu và lợi ích của dự án. Việc xác định và phân công giám đốc dự án sớm là quan trọng, ngay cả khi Project Charter đang trong quá trình phát triển. Nếu giám đốc dự án chưa được xác định, người khởi xướng hoặc nhà tài trợ có thể tạo ra Project Charter và sau đó, khi tài liệu được phê duyệt, giám đốc dự án mới sẽ được chỉ định để triển khai dự án.

Các thông tin quan trọng trong Project Charter là gì?

Một số nội dung quan trọng thường có trong Project Charter bao gồm:

- Mục tiêu dự án: Xác định rõ ràng những gì dự án cần đạt được và lý do tại sao dự án được thực hiện.

- Phạm vi dự án: Miêu tả chi tiết về những gì sẽ được thực hiện trong dự án và những gì sẽ không được bao gồm.

- Lợi ích và giá trị dự án: Chỉ ra những lợi ích kỳ vọng và giá trị mà dự án sẽ mang lại cho tổ chức.

- Người chịu trách nhiệm: Xác định các vai trò và trách nhiệm của các bên liên quan trong dự án.

- Ngân sách và thời gian: Đưa ra ước tính về ngân sách, thời gian cần thiết và tài nguyên dự kiến sẽ được sử dụng cho dự án.

- Rủi ro sơ bộ: Những vấn đề tiềm ẩn hoặc rủi ro ban đầu có thể xảy ra trong quá trình thực hiện dự án.

- Chấp thuận và ký tên: Sự chấp thuận của các bên liên quan cần được ghi nhận để đảm bảo sự cam kết và hỗ trợ cho dự án.

Project Charter đối với dự án có vai trò như thế nào?

Dưới đây là những lí do vì sao Project Charter lại quan trọng đối với dự án:

- Project Charter xác định mục tiêu cụ thể và sự đóng góp của dự án đối với mục tiêu toàn cầu của công ty. Điều này đảm bảo dự án không chỉ hoàn thành nhiệm vụ cụ thể mà còn tạo ra ảnh hưởng tích cực đến mục tiêu lớn của tổ chức.

- Project Charter giúp xác định và liên kết với các bên liên quan quan trọng từ đầu, thu hút sự quan tâm và tham gia tích cực vào dự án từ những người quan trọng.

- Đảm bảo rằng dự án tiến hành đúng hướng với nhiệm vụ và các mốc thời gian quan trọng. Project Charter cũng cung cấp khả năng đánh giá, xác định liệu dự án có tiếp tục theo hướng đúng như kế hoạch ban đầu hay không.

Cách xây dựng Project Charter như thế nào?

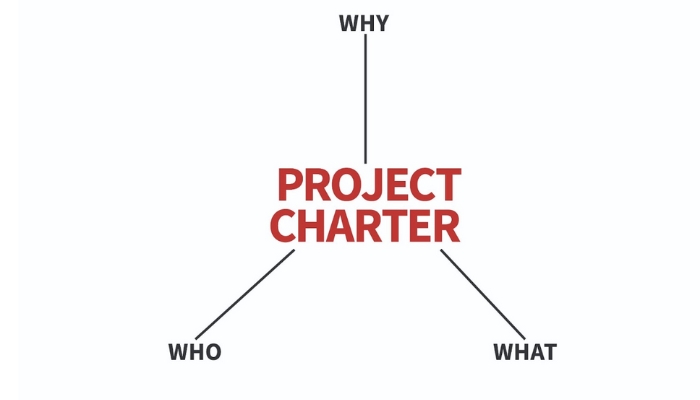

Để xây dựng Project Charter bạn cần thống nhất và tìm hiểu dựa trên 3 từ khóa sau đây:

WHAT – Cái gì?

- Đặt ra phạm vi dự án bao gồm việc định rõ ranh giới, quan trọng hơn là đặt ra những nhiệm vụ nằm ngoài tầm tay của tiến trình dự án.

- Một phần quan trọng của việc định rõ phạm vi là xác định ngân sách dự án một cách chặt chẽ.

- Project Charter sẽ trải qua quá trình xem xét và duyệt qua bởi các bên liên quan. Do đó, chi phí của dự án và các kế hoạch sử dụng nguồn lực cần phải được mô tả chi tiết và rõ ràng.

WHO – Ai?

- Xác định các đối tượng làm việc trong dự án

- Những bên liên quan

- Người quản lý

- Đội thực hiện

- Nhà tài trợ

WHY – Tại sao?

- Vẽ ra lý do mà dự án là một phần quan trọng và xác định mục tiêu chính khi dự án kết thúc.

- Chắc chắn rằng mục đích của dự án được diễn giải một cách rõ ràng: tại sao chúng ta thực hiện dự án này và dự án sẽ đóng góp như thế nào vào chiến lược tổng thể của công ty.

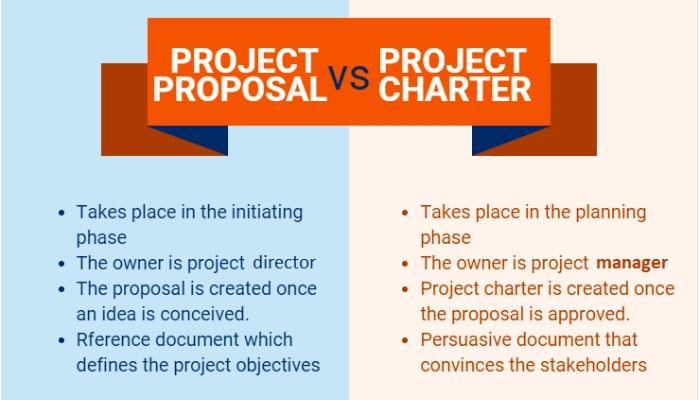

So sánh giữa Project Plan & Project Charter

Project Plan và Project Charter là hai tài liệu quan trọng trong quản lý dự án, nhưng chúng có mục đích và nội dung khác nhau. Dưới đây là sự khác biệt giữa Project Plan và Project Charter một cách tổng quan nhất:

Project Charter

- Mục đích: Là tài liệu khởi đầu dự án, xác nhận sự tồn tại của dự án và ủy quyền cho giám đốc dự án.

- Nội dung: Tóm tắt tổng quan về dự án bao gồm mục tiêu, phạm vi, trách nhiệm, lợi ích, rủi ro sơ bộ, ngân sách dự kiến và chứng minh sự cần thiết của dự án.

- Đặc điểm: Chứa thông tin cấp độ cao, không đi sâu vào chi tiết kế hoạch hoặc các công việc cụ thể. Thường được tạo ra ở giai đoạn đầu tiên của dự án.

Project Plan

- Mục đích: Chi tiết hóa và lập kế hoạch cụ thể cho dự án sau khi Project Charter được phê duyệt.

- Nội dung: Bao gồm các bước thực hiện cụ thể, lịch trình, nguồn lực, kế hoạch quản lý rủi ro, quản lý chất lượng, và các chỉ tiêu tiến độ cụ thể.

- Đặc điểm: Chi tiết hơn với thông tin về các hoạt động, nguồn lực cần thiết, lịch trình cụ thể để thực hiện từng công việc.

Kết luận

Qua bài viết trên Wiki Lanit hy vọng bạn đã có cái nhìn tổng quan về Project Charter là gì? Bên cạnh đó là tầm quan trọng của Project Charter, hướng dẫn cách thức xây dựng Project Charter và các mẹo xây dựng hiệu quả.

Chúc các bạn một ngày mới tốt lành!