Đứng trước nguy cơ tiềm ẩn các cuộc tấn công, xâm nhập trái phép vào hệ thống , các developer phải không ngừng tìm kiếm các lỗ hổng bảo mật để khắc phục và xử lý nó trước khi tin tặc kịp khai thác. Vậy, lỗ hổng bảo mật là gì? Hãy cùng Wiki.Lanit tìm hiểu tại đây!

Lỗ hổng bảo mật là gì?

Lỗ hổng bảo mật (hay vulnerability) là những điểm yếu tồn tại trong các phần mềm hoặc hệ thống mà các tin tặc thường nhắm đến để xâm nhập trái phép vào hệ thống máy tính và thực hiện các hành vi xấu như phát tán mã độc, đánh cắp dữ liệu, cài đặt malware…

-

Lỗ hổng bảo mật là gì?

Các tội phạm mạng có thể khai thác lỗ hổng bảo mật thông qua nhiều phương pháp khác nhau như cross-site scripting (XSS), SQL injection, buffer overflow, open source exploit kit,… Lỗ hổng bảo mật trong các phần mềm thường tiềm ẩn nhiều mối nguy hại và gây ra tổn thất lớn đối với các khách hàng cũng như chuỗi cung ứng trong quá trình sử dụng phần mềm.

Khai thác lỗ hổng là gì?

Khai thác lỗ hổng được hiểu là hành vi lợi dụng lỗ hổng bảo mật để xâm nhập và tấn công trái phép vào hệ thống của các tin tặc, từ đó thực hiện các hành vi bất chính như sửa đổi thông tin, đánh cắp dữ liệu hay thậm chí là phá hủy hệ thống.

Mối đe dọa bảo mật là gì?

Mối đe dọa bảo mật là một giả định được đặt ra trong trường hợp hệ thống bị tin tặc tấn công thông qua các lỗ hổng bảo mật. Đây được xem như lời cảnh báo cho người dùng để họ có những biện pháp phòng chống và khắc phục hiệu quả.

Khi nào đã biết nên công khai lỗ hổng bảo mật đã biết?

Việc nên hay không nên công khai lỗ hổng bảo mật đã biết là một vấn đề nan giải gây ra nhiều bàn cãi trong giới IT. Đứng trước tình trạng này, bạn có thể lựa chọn một trong 2 cách giải quyết sau:

Công khai lỗ hổng một cách nhanh chóng, chi tiết và đầy đủ

Nhiều chuyên gia về an ninh mạng cho rằng việc tiết lộ một cách nhanh chóng, đầy đủ và chính xác các lỗ hổng đã biết, bao gồm cả cách khai thác chúng, sẽ giúp họ có thể kịp thời cập nhật, tối ưu lớp bảo mật cũng như phát hành các bản vá trong thời gian sớm nhất. Điều này đóng vai trò quan trọng trong việc bảo vệ phần mềm, ứng dụng và các thông tin bên trong.

-

Công khai lỗ hổng bảo mật đã biết

Không công khai hoặc công khai một cách giới hạn sự tồn tại các lỗ hổng

Bên cạnh ý kiến trên, cũng có nhiều chuyên gia khác cho rằng việc tiết lộ là không nên. Bởi lẽ, điều này sẽ tạo điều kiện cho các tin tặc có thể khai thác và thực hiện hành vi trái phép trước khi lỗ hổng được vá. Vì thế, việc giới hạn thông tin sẽ hạn chế tối đa tình trạng khai thác lỗ hổng.

Dĩ nhiên, mỗi ý kiến đều có phần đúng của nó. Tuy nhiên, bạn cần phải nhận thức được rằng, các kẻ tấn công và tội phạm mạng luôn cố gắng tìm kiếm các lỗ hổng đã được công khai để khai thác và tận dụng chúng. Vậy nên, hãy cẩn trọng trong mọi hành động để đảm bảo rằng hệ thống của bạn luôn ở mức an toàn cao nhất.

Sự khác nhau giữa lỗ hổng bảo mật & rủi ro bảo mật

Mọi người thường mặc định rằng, rủi ro an ninh mạng là một trong số các lỗ hổng bảo mật cần chú ý hiện nay. Thoạt nhìn, chúng có mối quan hệ liên quan mật thiết với nhau, nhưng về bản chất thì chúng lại không tương đồng đến vậy.

-

Sự khác nhau giữa lỗ hổng bảo mật & rủi ro bảo mật

Để hiểu rõ hơn về điều này, bạn có thể xem rủi ro bảo mật là xác suất và tác động khi một lỗ hổng bảo mật bị khai thác bởi tin tặc. Rủi ro sẽ thấp nếu tác động và xác suất bị khai thác của lỗ hổng bảo mật thấp, và ngược lại, rủi ro bảo mật sẽ cao khi xác suất và tác động của lỗ hổng bảo mật bị khai thác cao.

Vì thế, sẽ có nhiều trường hợp dù phần mềm vẫn tồn tại lỗ hổng, nhưng lỗ hổng đó lại không gây ra rủi ro bảo mật, đơn giản là vì lỗ hổng đó không mang lại giá trị cho tin tặc để chúng phải “tốn công” xâm nhập và đánh cắp thông tin.

Khi nào nên khai thác lỗ hổng bảo mật?

Khi lỗ hổng bảo mật xuất hiện ít nhất một vectơ tấn công đang hoạt động, thì lỗ hổng bảo mật đó có thể bị khai thác. Trong đó, Window of vulnerability là một thuật ngữ quan trọng, được sử dụng để chỉ khoảng thời gian kể từ khi phát hiện lỗ hổng bảo mật cho đến khi lỗ hổng đó được vá.

Nếu tổ chức, doanh nghiệp áp dụng các giải pháp bảo mật mạnh mẽ, tối ưu, thì hệ thống sẽ ít tồn tại các lỗ hổng có thể bị khai thác hơn. Tương tự, bạn cũng có thể giảm thiểu rủi ro bảo mật ở bên thứ ba với các chiến thuật quản lý rủi ro như vendor risk management và third-party risk management.

Zero-day exploit là gì?

Zero-day exploit là thuật ngữ dùng để chỉ việc khai thác lỗ hổng zero-day – một dạng lỗ hổng chưa được xác định hoặc chưa có bản vá khắc phục. Trước khi các lỗ hổng bảo mật được vá, các tin tặc có thể khai thác lỗ hổng và gây ra nhiều hệ lụy cho hệ thống.

Day Zero được hiểu là ngày lỗ hổng bảo mật được nhận biết để các tổ chức kịp thời tìm kiếm biện pháp vá lỗ, từ đó tránh bị khai thác bởi các tin tặc, tội phạm mạng.

Nguyên nhân tạo ra lỗ hổng bảo mật là gì?

Nguyên nhân tạo ra lỗ hổng bảo mật thường đến từ:

- Sự phức tạp trong hệ thống: Hệ thống có mức độ phức tạp càng cao thì nguy cơ xảy ra lỗi càng lớn và đây chính là cơ hội để lỗ hổng bảo mật xuất hiện.

- Sự phổ biến: Các phần mềm, hệ điều hành, code… phổ biến thường được các hacker nhắm đến hơn vì nó khá quen thuộc và dễ tìm thấy lỗ hổng.

- Quản lý mật khẩu yếu: Các mật khẩu yếu thường dễ dàng bị phá bởi brute force. Tốt nhất là bạn nên sử dụng mật khẩu mạnh và không sử dụng chung 1 mật khẩu cho các hệ thống khác nhau.

- Lỗi hệ điều hành: Với quyền truy cập rộng lớn, Virus và malware có thể xâm nhập trái phép vào các hệ điều hành để cài mã lệnh độc hại tại đó.

- Sử dụng internet: Việc sử dụng internet mà không sử dụng các biện pháp an toàn cũng là một trong những nguyên nhân gây ra lỗ hổng bảo mật từ các adware và spyware…

- Lỗi phần mềm: Programmer có thể gây ra một số lỗ hổng trong phần mềm, ứng dụng.

- Không kiểm tra user input: Nếu trang web và các phần mềm lỏng lẻo trong khâu kiểm tra dữ liệu đầu vào, những user trái phép có thể thực thi lệnh SQL gây ảnh hưởng đến hệ thống.

- Con người: Đây là nguyên nhân lớn nhất gây lỗ hổng bảo mật. Trong đó, social engineering được xem như “nỗi ám ảnh” đối với nhiều tổ chức hiện nay.

Tìm hiểu về quản lý lỗ hổng bảo mật là gì?

Quản lý lỗ hổng bảo mật là hoạt động không thể thiếu đối với nhà phát triển, thường được thực hiện theo từng chu kỳ với mục đích xác định, phân loại, giảm thiểu và khắc phục các lỗ hổng bảo mật đang tồn tại.

-

Quản lý lỗ hổng bảo mật

3 giai đoạn quan trọng trong quá trình quản lý lỗ hổng bảo mật là:

- Phát hiện lỗ hổng.

- Đánh giá, phân loại lỗ hổng.

- Khắc phục lỗ hổng.

Hiện nay, có một số phương pháp phổ biến thường được sử dụng để phát hiện lỗ hổng bảo mật là: quét lỗ hổng, Google hacking và PenTest (Penetration Testing).

Sau khi tìm thấy lỗ hổng, lập trình viên sẽ tiến hành đánh giá, xử lý lỗ hổng với các các bước: xác định lỗ hổng, xác minh lỗ hổng, giảm thiểu các lỗ hổng và khắc phục các lỗ hổng bảo mật.

Hiện nay, trước nguy cơ tổn thất đến từ các cuộc tấn công mạng đang ngày càng tinh vi, doanh nghiệp cần liên tục quản lý lỗ hổng để giảm thiểu mối đe dọa tiềm tàng từ các thành phần bất hảo.

3 phương pháp phát hiện lỗ hổng bảo mật

Như đã đề cập ở trên, có 3 phương pháp phát hiện lỗ hổng bảo mật được ứng dụng khá phổ biến hiện nay, đó là:

Quét lỗ hổng bảo mật (Vulnerability scanner)

Quét lỗ hổng bảo mật (Vulnerability scanner) là thuật ngữ dùng để chỉ các phần mềm được thiết kế với mục đích đánh giá mạng, máy tính và ứng dụng để phát hiện các lỗ hổng bảo mật đã biết thông qua tình trạng lập trình sai hay cấu hình không đúng trong mạng.

-

Vulnerability scanner

Ngoài ra, Vulnerability scanner còn có khả năng thực hiện tác vụ unauthenticated scan (quét không xác thực) và authenticated scan (quét xác thực) để kiểm tra, tìm kiếm lỗ hổng.

PenTest

Penetration testing (hay còn được gọi là pentest/pen testing) là một thuật ngữ mô tả hoạt động kiểm tra IT Asset để phát hiện lỗ hổng bảo mật mà các tội phạm mạng có thể khai thác. Điểm đặc biệt là người dùng có thể thực hiện Pentest thủ công hoặc cài đặt tự động hóa bằng các phần mềm.

-

Pentest

Ngoài ra, Pentest còn có nhiệm vụ kiểm tra các chính sách bảo mật của tổ chức, kiểm tra mức độ tuân thủ và nhận thức về an ninh mạng của nội bộ công ty, đồng thời phát hiện, xác định và ứng phó với các sự cố bảo mật có thể xảy ra.

Google hacking

Google hacking là thuật ngữ được dùng để chỉ việc sử dụng các công cụ tìm kiếm như Bing hay Google để kiểm tra và xác định lỗ hổng bảo mật. Trong đó, người ta sẽ sử dụng các thuật toán tìm kiếm nâng cao đối với những truy vấn định vị thông tin vô tình bị lộ hoặc những thông tin khó tìm. Đây là cách mà các kẻ tấn công thường sử dụng để định vị thông tin nhạy cảm của doanh nghiệp.

-

Google hacking

Lỗ hổng bảo mật thường được chia làm hai loại là lỗ hổng phần mềm và lỗ hổng cấu hình sai. Qua Google hacking, kẻ tấn công sẽ tìm được cấu hình người dùng không chính xác và nghiên cứu cách khai thác để thực hiện các hành vi vi phạm. Để ngăn chặn Google hacking, bạn cần đảm bảo rằng cách dịch vụ điện toán đám mây của mình đều được cấu hình một cách chính xác, bởi chỉ cần một thông tin bị rò rỉ trên Google, nó sẽ nhanh chóng bị công khai trước tất cả mọi người.

Database lỗ hổng bảo mật

Database (cơ sở dữ liệu) lỗ hổng bảo mật là một hệ thống có vai trò thu thập và chia sẻ thông tin về những lỗ hổng bảo mật đã được phát hiện.

Hiện nay, MITRE – một tổ chức chuyên nghiên cứu và phát triển công nghệ, đang điều hành và duy trì 2 hệ thống quan trọng trong lĩnh vực bảo mật thông tin là CVE (Common Vulnerabilities and Exposures) và CVSS (Common Vulnerability Scoring System) để cảnh báo những nguy cơ và tổn thất nặng nề mà lỗ hổng bảo mật gây ra cho tổ chức, doanh nghiệp. Trong đó, danh sách CVE được xem như nền tảng hữu ích cho các trình quét lỗ hổng bảo mật.

Database lỗ hổng bảo mật mang đến nhiều lợi ích đáng kể trong việc phát triển các bản vá, từ đó đưa ra biện pháp ngăn chặn, giảm thiểu và khắc phục lỗ hổng bảo mật nghiêm trọng. Một số lỗ hổng bảo mật phổ biến trong database hiện nay là: lỗi triển khai, SQL injection và audit không đầy đủ.

Ví dụ lỗ hổng bảo mật là gì?

Dưới đây là một số ví dụ về lỗ hổng bảo mật:

- Lỗi xác thực

- SQL Injection

- Cross-Site Scripting

- Cross-Site Request Forgery

- Security Misconfiguration

Tổng hợp những lỗ hổng website hay gặp nhất hiện nay

Dưới đây là 10 lỗ hổng bảo mật phổ biến và cách khắc phục mà bạn có thể tham khảo:

1. Injection flaw

Injection flaw xuất hiện khi quá trình lọc input không được đảm bảo khiến các hacker có thể xâm nhập vào hệ thống, đánh cắp dữ liệu người dùng hay thậm chí là chiếm quyền điều khiển trình duyệt.

-

Injection flaw

Cách ngăn chặn: Để ngăn chặn Injection flaw, bạn cần lọc input đúng cách và cân nhắc các input đáng tin cậy. Mặc dù việc lọc không hề đơn giản, nhưng bạn vẫn có thể tối ưu quá trình này với chức năng lọc tại framework vì chúng đã được kiểm tra một cách kỹ lưỡng.

2. Broken Authentication

Broken Authentication bao gồm các lỗi xảy ra trong quá trình xác thực, thường đến từ nhiều nguyên nhân khác nhau như mật khẩu không được mã hóa, URL chứa session ID bị rò rỉ, session ID có thể đoán được hay xảy ra xâm nhập session…

Cách ngăn chặn: Sử dụng một framework an toàn.

3. Cross-Site Scripting (XSS)

Lỗi này liên quan đến quá trình xác thực input. Trong đó, các tin tặc thường cung cấp các JavaScript tag cho ứng dụng web, nếu input này không được xác thực, trình duyệt của bạn sẽ thực thi nó và gây ra nhiều hậu quả khôn lường.

Cách ngăn chặn: Không gửi lại HTML tag cho client.

4. Tham chiếu với đối tượng không an toàn

Lỗi này thường xảy ra khi bạn quá tin tưởng vào các input của người dùng. Trong đó, tham chiếu đối tượng trực tiếp được hiểu là khi có một đối tượng trong file hay key database được expose đến người dùng, hacker có thể cung cấp tham chiếu và truy cập vào hệ thống khi không có ủy quyền.

-

Tham chiếu với đối tượng không an toàn

Cách ngăn chặn: Ủy quyền đúng cách và nhất quán.

5. Cấu hình bảo mật chưa chính xác

Lỗi này xảy ra khi web server và ứng dụng bị cấu hình sai

Cách ngăn chặn: Xây dựng một quy trình build and deploy (xây dựng và triển khai) tự động hóa để chạy các kiểm thử trong quá trình deploy.

6. Phơi nhiễm dữ liệu nhạy cảm

Các dữ liệu nhạy cảm cần được mã hóa mọi lúc – dù có ở trong lưu thông hay ở ngoài lưu thông. Tuy nhiên, để làm được điều đó, thuật toán crypto/hashing của bạn cần phải đủ mạnh. Nếu không, bạn có thể gây ra lỗ hổng bảo mật và tạo điều kiện cho tin tặc tấn công.

Cách ngăn chặn: Trong giao dịch, bạn cần sử dụng HTTPS với các chứng chỉ phù hợp và PFS, đồng thời triển khai secure flag trên cookies. Còn trong quá trình lưu trữ, cần hạn chế tối đa việc tiếp xúc với các thông tin lưu trữ.

7. Thiếu kiểm soát quyền truy cập ở cấp chức năng

Đây là một lỗi ủy quyền xảy ra khi một hàm được gọi trên máy chủ, nhưng việc cấp quyền lại không được thực hiện đúng cách.

Cách ngăn chặn: Luôn thực hiện ủy quyền ở phía server.

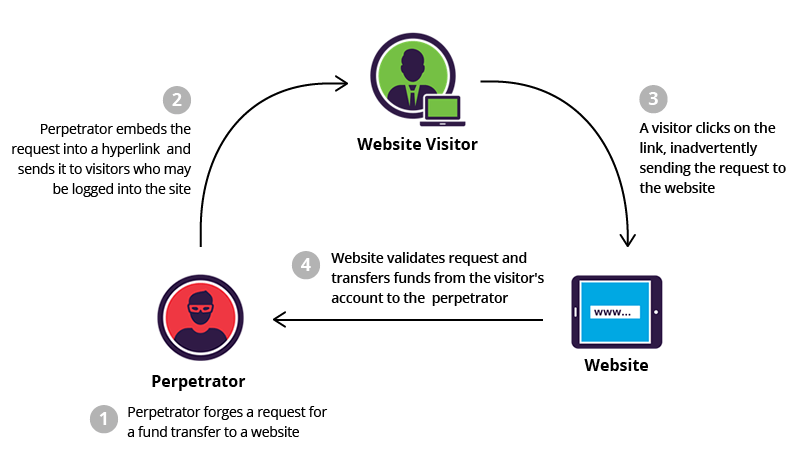

8. Cross Site Request Forgery (CSRF)

Cross Site Request Forgery (CSRF) là lỗ hổng xuất hiện khi trình duyệt bị một bên thứ ba lừa sử dụng sai quyền hạn.

-

Cross Site Request Forgery (CSRF)

Cách ngăn chặn: Bạn có thể áp dụng một số cách sau để ngăn chặn tình trạng trên như sử dụng CSRF Token, xác thực Referer Header, xác thực Origin Header, sử dụng Same Site Cookie Attribute, sử dụng Anti-CSRF Middleware, Logout CSRF Protection…

9. Sử dụng các thành phần tồn tại lỗ hổng bảo mật đã biết

Đây là lỗ hổng đến từ lỗi bảo trì, lỗi triển khai. Nhiều người thường sử dụng code của một lập trình viên khác để thuận tiện trong quá trình phát triển phần mềm, nhưng điều này lại tiềm ẩn nguy cơ gây xuất hiện các lỗ hổng bảo mật hệ thống nghiêm trọng.

Cách ngăn chặn: Cẩn thận khi đưa các đoạn code từ bên ngoài vào phần mềm.

10. Chuyển tiếp, chuyển hướng nhưng chưa được xác thực

Đây cũng là một lỗi liên quan đến quá trình lọc input.

Cách khắc phục: Không chuyển hướng hoàn toàn, Whitelist các tham số được xác định bởi người dùng và tạo danh sách tĩnh các vị trí chuyển hướng hợp lệ.

Lời kết

Bên trên là lời giải đáp cho thắc mắc “Lỗ hổng bảo mật là gì?” và một số thông tin liên quan đến lỗ hổng bảo mật hiện nay. Có thể khẳng định rằng, lỗ hổng bảo mật luôn là mối đe dọa lớn gây ra nhiều tổn thất đối với các tổ chức. Vậy nên, hãy luôn cẩn trọng và tăng cường bảo mật để hạn chế tối đa các lỗ hổng nghiêm trọng xuất hiện trên hệ thống của mình.

Comments are closed.